[novashare_inline_content]

ハッキングがますます頻繁になっている現在、アクセスのセキュリティを無視すべきではありません。 Gmail、Office 365、その他多くのインターネット上のアカウントを保護するために、物理キーを含む多要素認証ソリューションがあります。このテストでは、Yubico の YubiKey 5C NFC について私の意見を述べます。

なぜ YubiKey なのか?

アクセスを保護するための多要素認証である MFA の原則についてはよく理解していただけたと思います。従来のログインとパスワードのペアに加えて、SMS または SMS からのコードなどの追加の認証方法を提供する必要があります。 -time パスワード アプリケーション (Authenticator など)。

このテクノロジーに基づいて、YubiKey の役割は、物理オブジェクトを使用した認証レイヤーを追加することです。したがって、Google、Microsoft、LastPass などのサービス プロバイダーに関連付けられている場合は、認証リクエストを行っているのが本人であることを証明するために物理キーが必要になります。この重要なオブジェクトがなければ、ハッカーがユーザーに代わって認証することができないため、侵害のリスクが軽減されます。

YubiKey は、PasswordLess メソッド、つまりパスワードなしで使用することもできます。これは、特に Active Directory ネットワークや Office 365 環境で、単一の認証ポリシーの一部としてのパスワードの使用を忘れた場合でも発生する可能性があります。

YubiKey 5C NFC のプレゼンテーション

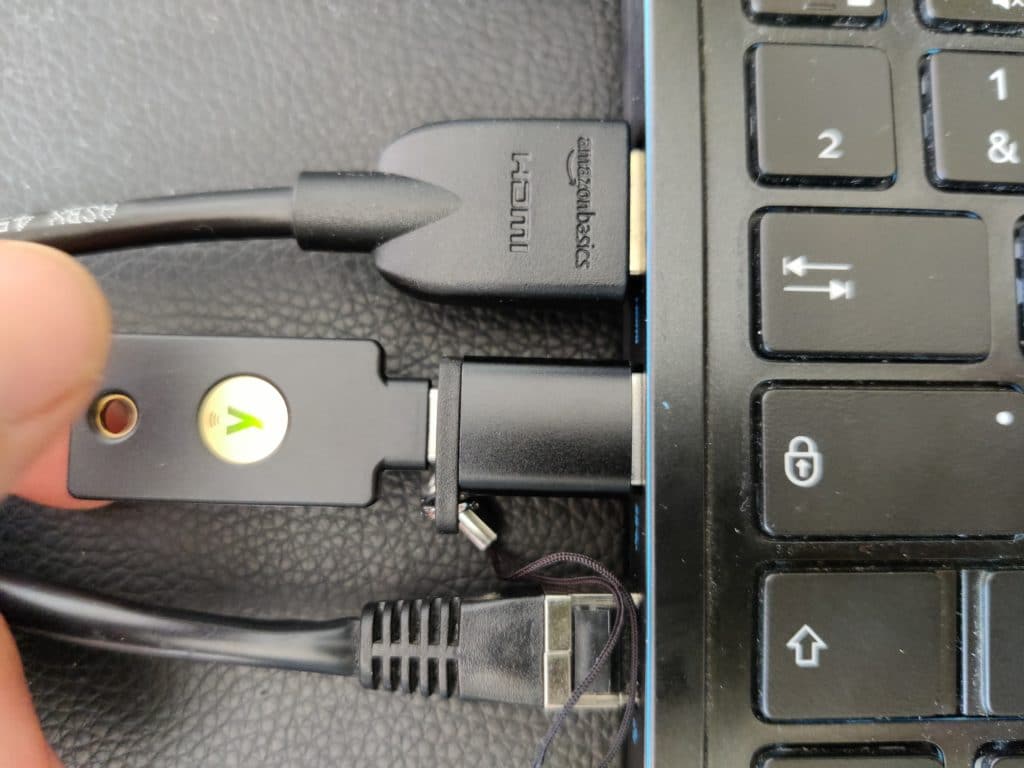

YubiKey は小さな鍵の形で提供され、コンピュータの USB ポートに差し込みます。ここに表示されているバージョンは USB-C モデルですが、USB-A バージョンもあります。私のラップトップにはそのようなポートがありませんが、アダプターを使用しています。

NFC 機能を使用すると、このテクノロジーを搭載したスマートフォンのキーによる認証が可能になり、すべてのデバイスで安全な接続が可能になります。以下は、Amazon の YubiKey 5 NFC の USB-C モデルと USB-A モデルです。

仕様

YubiKey 5 NFC の主な技術仕様は次のとおりです。

| USB | タイプC(機種によってはタイプA) |

| NFC | ウイ |

| 認証方法 | パスワードレス、MFA |

| プロトコル | WebAuthn、FIDO2 CTAP1、FIDO2 CTAP2、Universal 2nd Factor (U2F)、スマート カード (PIV 互換)、Yubico OTP、OATH – HOTP (イベント)、OATH – TOTP (時間)、Open PGP、安全な静的パスワード |

| 認証 | FIDO 2、FIDO ユニバーサル 2nd ファクター (U2F) |

| 暗号化 | RSA 2048、RSA 4096 (PGP)、ECC p256、ECC p384 |

| IP68、バッテリーなし、取り外し可能なコンポーネントなし、耐水性 (IP68)、耐衝撃性 | |

互換性を高めるためにサポートされているプロトコルの数と、強力な認証のための FIDO 認定に注目してください。 IP68認証を取得しているので水濡れの心配もありません。

パソコンでの操作

このキーのバージョンは、互換性のあるデバイスの USB または NFC 経由で機能します。入手したら、サービス プロバイダーに関連付けるだけで使用できます。たくさんあるのでここには載せません。ユビコのウェブサイトを見てください。それをコンピュータに接続し、互換性のあるサービス プロバイダーに追加するだけです。

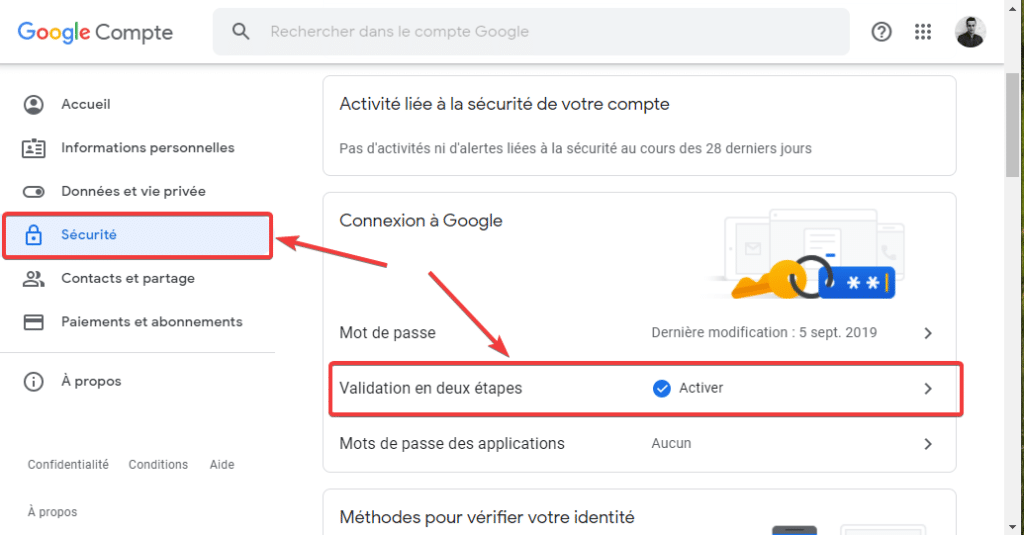

たとえば、Google ではキーの追加が非常に簡単です。に行くGoogleアカウント–安全–2段階検証。

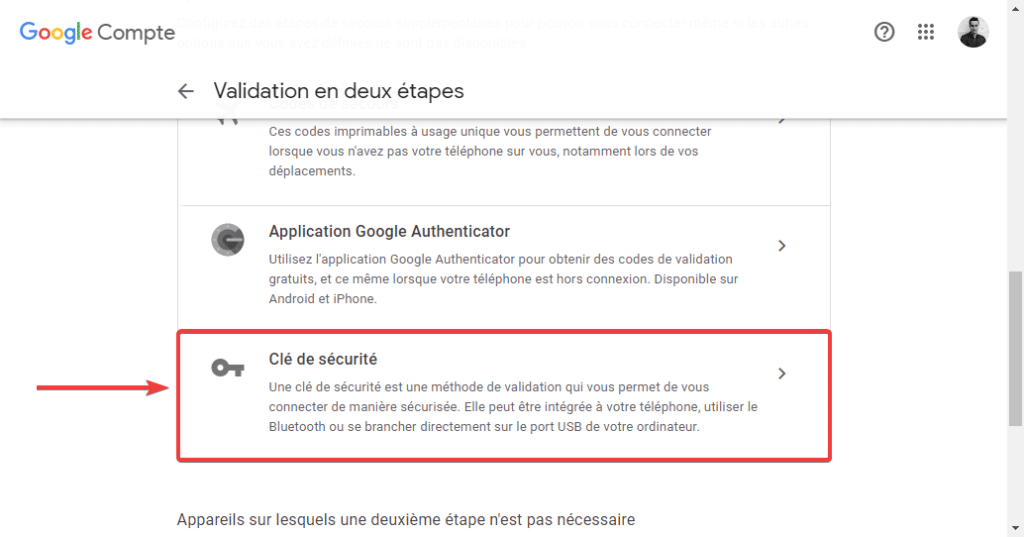

それからセキュリティキー。

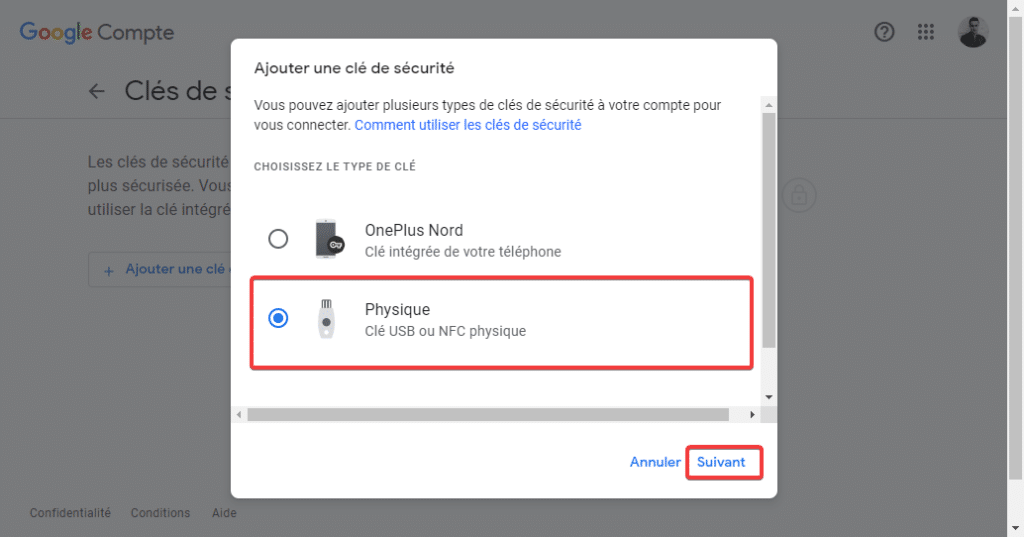

次に、タイプを指定するキーを追加します物理USBまたはNFCキー。次に、指示に従ってデバイスをペアリングします。

コンピュータ内にキーが存在するだけでは、ユーザーを認証するのに十分ではありません。必要に応じて、タッチ面に触れてリクエストを開始したのが自分であることを証明する必要があります。したがって、リモートのハッカーは、コンピュータ上にキーが存在するだけでは、あなたの場所にログインできません。 NFC テクノロジーを搭載したモバイル デバイスでは、キーをデバイスの背面に配置する必要があります。

YubiKey を独占的に使用する場合、マスター キーの紛失に備えてバックアップ キーを用意することをお勧めします。この場合、接続できなくなります。 Google や Microsoft Authenticator などの 2 番目の強力な多要素認証を構成することをお勧めします。これらは必要に応じて役立つ可能性があります。

NFC で YubiKey を使用する

NFC には、この技術を搭載した携帯電話と互換性があるという利点があります。したがって、多要素認証の YubiKey をサービスプロバイダーに関連付けると、スマートフォンでそれを使用できるようになります。認証中に電話機の背面にあるキーを押し続けるだけです。

Windows または Mac で YubiKey を使用して認証する

Windows または Mac で YubiKey を認証方法として使用することができます。私自身はテストしていませんが、十分に可能であることはわかっています。ローカルアカウントの場合は、アプリケーションを通じてアクティブ化できますユビコログイン。

YubiKey Managerでキーを設定する

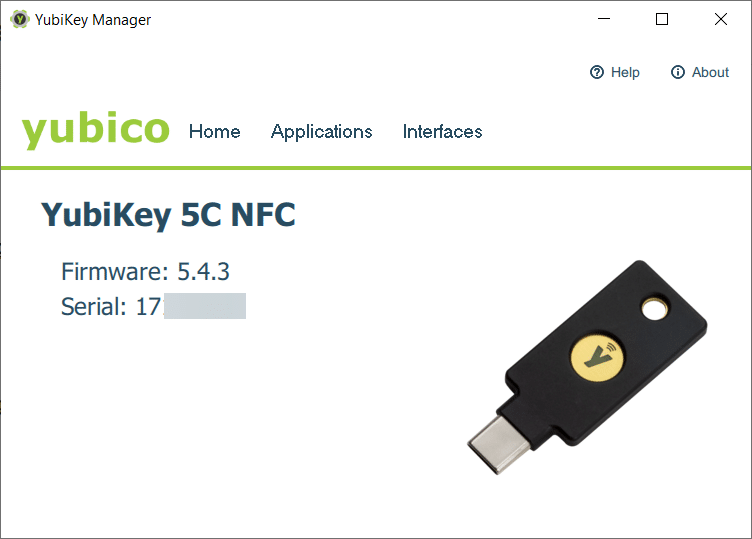

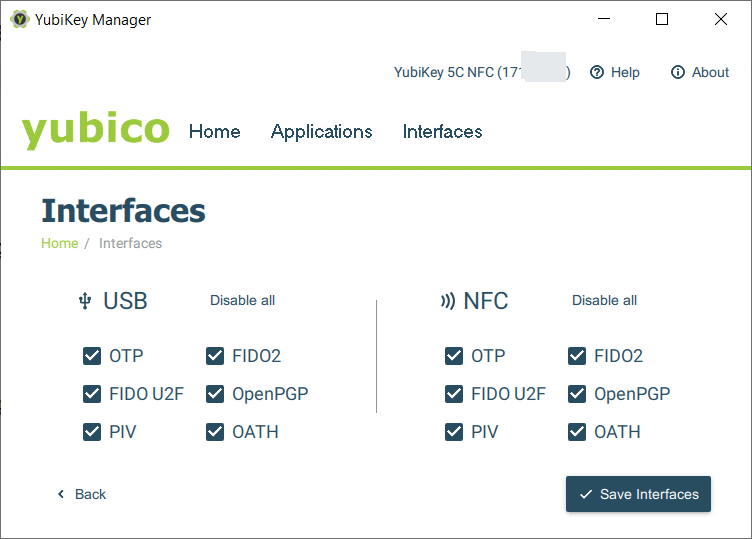

アプリケーションYubiKey マネージャーキー情報、製品のファームウェア バージョンを特定し、シリアル番号を通知することができます。また、NFC 認証などの特定の機能を有効または無効にすることもできます。

長持ちするように作られています

YubiKey のデザインは高品質です。このデバイスはバッテリーなしで自律的に動作します。 IP 68 の保護等級を備えており、防塵性と水深 1 m で 1 時間の防水性を備えています。最後に、メーカーによると、潰れに強いとのことです。サイズが小さいので、キーホルダーなどに簡単に取り付けられます。

利点

短所

この記事をシェアする

[novashare_inline_content]